|

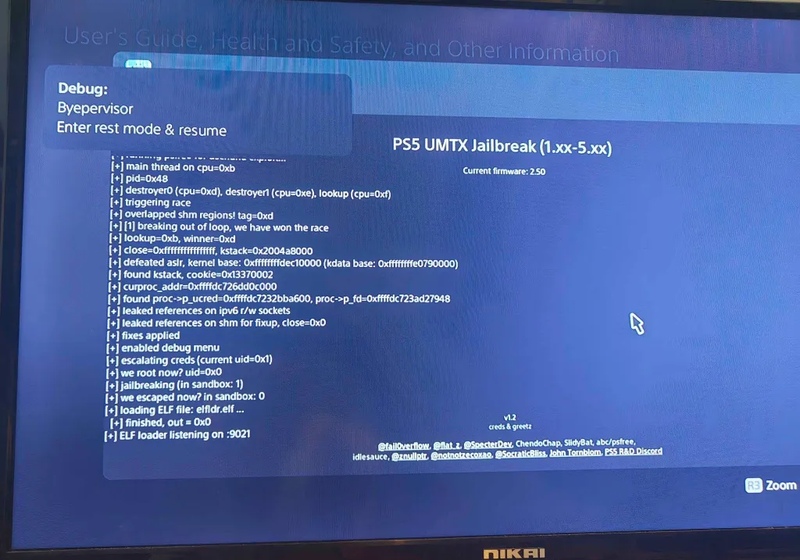

На днях прошла хакерская конференция Hardwear.io, где разработчик SpecterDev, как и обещал ранее, продемонстрировал работу своего эксплоита гипервизора Byepervisor для PlayStation 5, а также выложил его впоследствии на Github. Напомню, гипервизор PS5 представляет собой часть промежуточного ПО, разработанного для защиты прошивки консоли, в частности ее ядра, от вредоносных атак. Гипервизор в том числе применяет правила eXecute Only Memory (XOM) в ядре, чтобы не допустить злоумышленников к чтению/записи критических частей системы. Подробнее о том, почему так важен взлом гипервизора PS5, вы можете почитать здесь. SpecterDev обращает внимание на то, что его Byepervisor работает на PS5 с прошивками вплоть до 2.50, то есть на достаточно старых. Все дело в том, что в более новых версиях ПО работа гипервизора была кардинальным образом переделана: в ранних версиях гипервизор был интегрирован напрямую с ядром, что позволило хакерам изучить его и впоследствии взломать, а в новых прошивках он вынесен за пределы ядра.

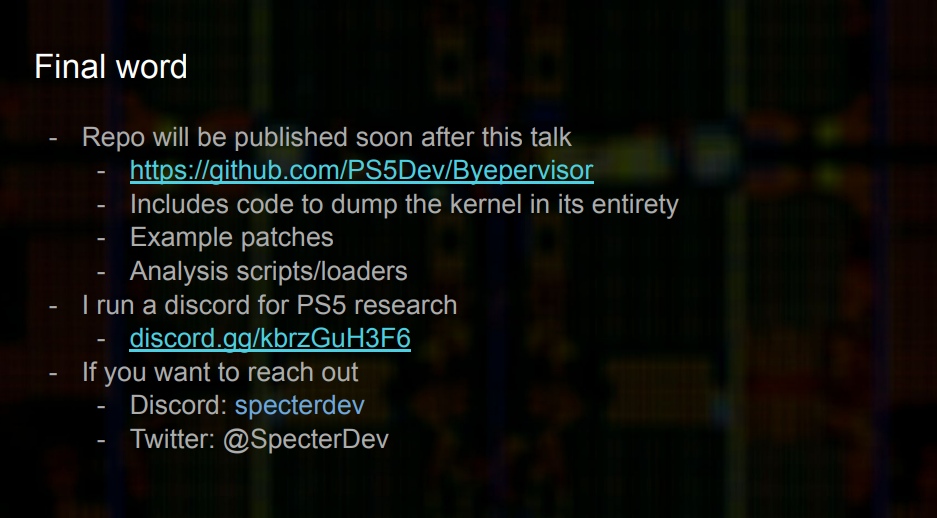

Таким образом, Byepervisor позволит хакерскому сообществу отключить защиту памяти XOM и получить полноценный доступ на чтение/запись ядра PS5. На текущий момент это было частично возможно на взломанной PS5 лишь благодаря отладчику kstuff от Sleirsgoevy, однако Byepervisor даст возможность полноценного произвольного чтения/записи ядра. SpecterDev загрузил исходный код своего Byepervisor в репозиторий на Github. Там же доступны материалы презентации с Hardwear.io. Хакер отмечает, что в данный момент поддерживается только прошивка 2.50, а поддержка более старых версий (2.xx/1.xx) будет добавлена позже.

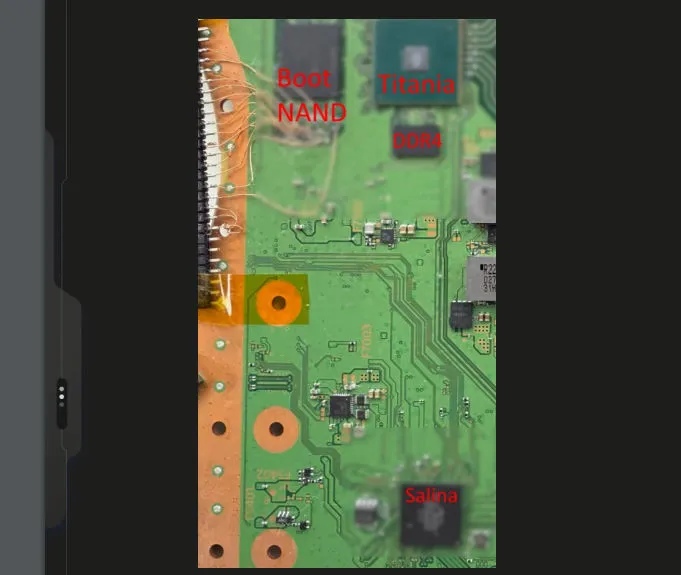

Что это дает нам? В своей текущем состоянии Byepervisor, конечно, мало что дает нам, конечным пользователям. Ведь на старых версиях ПО все то же самое уже реализовано за счет kstuff от Sleirsgoevy. Однако Byepervisor позволит улучить производительность со всем, что связано со взломом PS5, т.к. текущий kstuff полагается на запуск отладчика в реальном времени, а это не самый оптимальный (медленный) путь. И самое главное - Byepervisor в перспективе дает возможность хакерам обнаружить больше уязвимостей в дальнейшем, в том числе и на более поздних версиях прошивки. Деактивация XOM на PS5 также позволит нам наконец увидеть, что содержит ядро PS5, поэтому можно ожидать расшифровку дампов прошивки и последующую декомпиляцию (что, в конечном счете, должно привести к улучшениям в PS5 HEN, плагинах и так далее). Эксплоиты EMC/EAP от Shuffle2За несколько дней до этого хакер Shuffle2 продемонстрировал ряд уязвимостей и инструментов ps5-uart для PS5 на конференции по безопасности SAS 2024. Они касаются микросхем EMC ("Salina") и EAP (он же EFC, "Titania") - периферийных чипов PlayStation 5. Взлом этих чипов не дает нам прямого контроля над консолью, тем не менее, это интересно, поскольку в некоторых случаях их можно считать "доверенными" периферийными устройствами. Разработчик выложил свои файлы на Github.

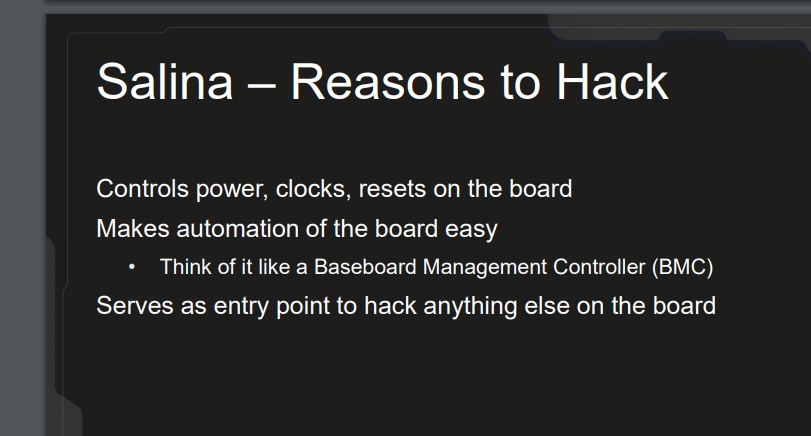

К примеру, чип EMC (External Micro Controller, "Salina") в основном используется для питания и тактирования платы, а также для диагностики и отладки. В нем было обнаружено переполнение буфера через протокол связи UART.

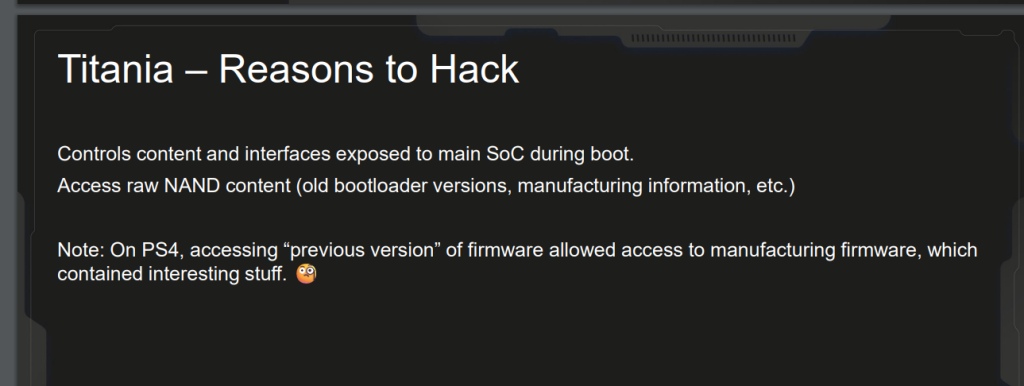

А EAP/EFC ("Titania") занимается в первую очередь обработкой информации (как из сети, так и с накопителей), чтобы разгрузить основной процессорный блок. Он в том числе обрабатывает загрузки в режиме покоя. В нем было обнаружено переполнение буфера стека, что привело к эксплуатации системы.

Что это дает нам? Конечно, инструменты ps5-uart не будут особо полезны для конечного пользователя. Однако это дает возможность хакерам еще ближе подступиться к изучению PS5. ИтогиДавайте подведем итоги. Очевидно, что работа над взломом PlayStation 5 идет полным ходом. Хакерам удалось взломать гипервизор, который долгое время стоял у них на пути (хоть и на старых прошивках), и это не единственный существующий эксплоит гипервизора. Также взломали защиту пары периферийных чипов, ответственных за достаточно важные функции. Судя по всему, впереди нас ждет еще более интересное развитие событий, что уже должно будет затронуть нас - конечных пользователей консоли. |

Комментарии:

- Стоит ли покупать PS4 в конце ...

Да PS4 норм тема, ес...

от HunterOK - Стоит ли покупать PS4 в конце ...

PS4 сегодня — это уж...

от Alexxx - Выпущен эксплоит ядра Lapse (с...

Пока тишина...

от Джонни Браво - Выпущен эксплоит ядра Lapse (с...

Никаких новостей? :-...

от ГРУСТНЫЙ_БАТЯ - Вышла прошивка 4.91 EVILNAT CF...

Все работает, тольк...

от Федор - Вышла прошивка 4.91 EVILNAT CF...

С этой прошей ОНЛАЙН...

от Артур98 - Выпущен эксплоит ядра Lapse (с...

Все правильно - я т...

от JBreaker - Выпущен эксплоит ядра Lapse (с...

И так давно уже откл...

от Igor - Выпущен эксплоит ядра Lapse (с...

Igor, для 12.00 сове...

от JBreaker - Выпущен эксплоит ядра Lapse (с...

Hy и + версия ПО 12....

от Igor

Самые полезные комментаторы:

-

JBreaker1074 ( +186/-11 )

-

Джонни Браво177 ( +90/-2 )

-

Berserk150 ( +88/-2 )

-

Ингвар33 ( +28/-3 )

-

Сергей448 ( +27/-6 )

Голосования

[PS5] SpecterDev показал эксплоит гипервизора Byepervisor, а Shuffle2 - эксплоиты чипов EMC/EAP |

28.10.2024 22:12

Комментарии

Byepervisor должен был дать толчок всему хакерскому сообществу, а по сути дела ничего нового не увидели, а ведь уже целый месяц прошел!

PS5 так и осталась невзломанной толком, а про PS4 хакеры и вовсе походу забыли.

RSS лента комментариев этой записи